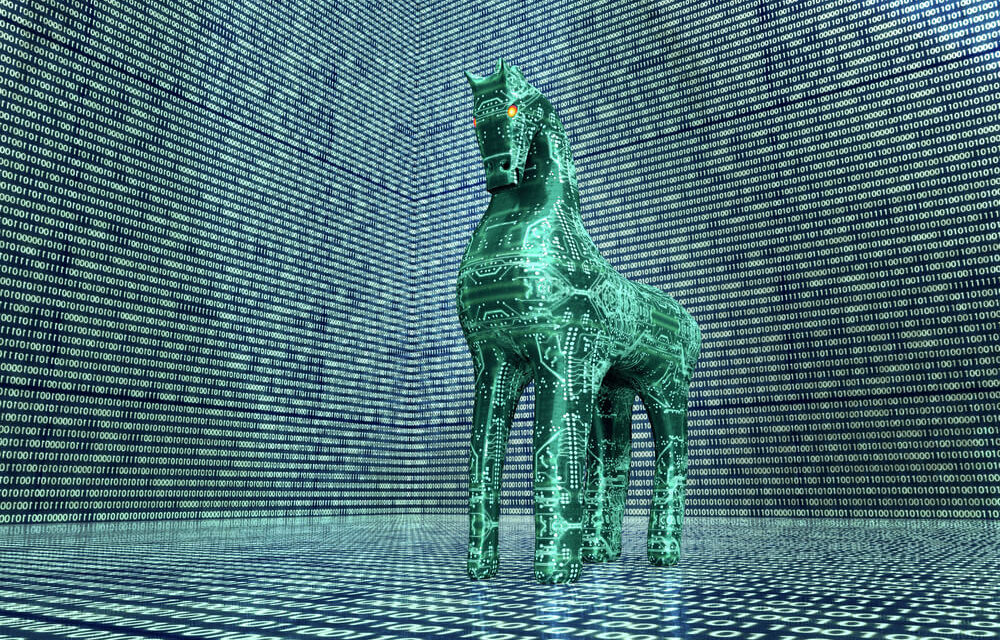

Vous connaissez la légende du cheval de Troie de l’Iliade d’Homère ? Sur le même principe de cette ruse guerrière, les hackers conçoivent des programmes malveillants ou malware vêtus des oripeaux d’un logiciel à l’apparence sûre pour duper l’utilisateur. D’où l’appellation de cheval de Troie informatique ou Trojan en anglais. On fait le point sur le sujet.

A quoi sert un cheval de Troie ?

Commençons par préciser qu’il existe plusieurs variantes de cheval de Troie. Mais toutes ont un seul et même objectif : prendre le contrôle de l’ordinateur de l’utilisateur pour y soutirer des données et y injecter plus de malwares. Nous vous le disions, il existe plusieurs versions de ce malware. L’un des plus connus est le cheval de Troie de porte dérobée qui, comme son nom l’indique, crée des portes dérobées sur l’ordinateur de la victime pour permettre au hacker d’y accéder et de le contrôler. Un autre, appelé « cheval de Troie de vol d’informations », a pour objectif de dérober les données de la machine affectée, tandis que le « cheval de Troie d’attaque de déni de service distribuée (DDoS) » va submerger un système de trafic entraînant sa défaillance.

Cheval de Troie : quels impacts ?

Il existe autant d’impacts qu’il y a de chevaux de Troie. Par exemple, un cheval de Troie backdoor va permettre au hacker de contrôler un ordinateur à distance, et envoyer, recevoir, exécuter ou supprimer des fichiers. Souvent, ce type de stratagème sert à créer des « botnet » (réseaux zombie) en regroupant plusieurs machines infectées. Il existe également ce qu’on appelle un « cheval de Troie bancaire » (Emotet en est un à l’origine). Vous l’aurez compris, ce malware vole vos données bancaires, d’où son caractère particulièrement dangereux.

Les chevaux de Troie les plus connus sont Zeus, SpyEye, StromWorm, Carberp, Citadel, PlugX.

Comment reconnaître un cheval de Troie ?

Il y a plusieurs signes qui permettent d’indiquer la possibilité de la présence d’un cheval de Troie sur une machine. Parmi ces symptômes, citons les programmes qui s’ouvrent tous seuls, l’ordinateur qui plante souvent, ou encore une souris qui réagit de manière anormale de manière répétée.